Как подключиться по SSH

Для подключения по SSH нам необходимо знать такие данные:

- ip адрес сервера, к которому мы собираемся подключится;

- порт, на котором ожидает подключения SSH сервер, по умолчанию используется 22, но в целях безопасности порт подключения ssh часто изменяют;

- имя и пароль пользователя на удаленном сервере.

Больше ничего не нужно, обычно эти данные присылают в письме вместе с описанием VPS. Теперь перейдем к практике.

1. Подключение через SSH в Linux

В Linux подключение по SSH выполняется с помощью утилиты ssh. Мы более подробно рассматривали работу с ней в статье как пользоваться ssh. Для подключения к удаленному компьютеру ее синтаксис будет выглядеть следующим образом:

$ ssh имя_пользователя@айпи_адрес

Это самый простой вариант, если вам также нужно задать порт, используйте опцию -p:

$ ssh имя_пользователя@айпи_адрес -p порт

Чтобы выполнить подключение по SSH Linux нажмите Ctrl+Alt+T для открытия терминала и наберите команду, заменив нужные значения:

Или, с нестандартным портом:

Если ip_адрес и порт правильные, то на следующем шаге программа попросит у вас ввести пароль:

Если пытаетесь подключится через SSH к этому серверу первый раз, то утилита также попросит подтвердить добавление нового устройства в свой список известных устройств, здесь нужно набрать yes и нажать Enter:

Теперь вы подключены, и все вводимые далее команды будут выполнены на удаленном сервере:

Если же произошла ошибка и IP адрес или порт введены неверно, то вы получите ошибку Connection Refused:

Просто убедитесь что порт введен верно. Если это ваш сервер, то, возможно на нем еще нужно разрешить подключение SSH в брандмауэре. В Ubuntu/Debian для этого на удаленном сервере выполните:

А в CentOS/Fedora:

Если вы используете другой порт для SSH, то замените 22 на свой порт. Для удобства подключения по SSH в дальнейшем можно настроить авторизацию по ключу ssh, чтобы не вводить каждый раз пароль.

Теперь вы знаете как подключиться по ssh linux и решить проблемы с подключением. А теперь перейдем к Windows.

2. Подключение через SSH в Windows

Раньше подключение по SSH из Windows выполнялось только с помощью сторонних утилит, например PuTTY. Но в Windows 10 был добавлен встроенный OpenSSH клиент и работает он точно так же, как и в Linux. По умолчанию этот компонент не активирован. Для его установки откройте Параметры -> Приложения:

Затем выберите Управление дополнительными компонентами:

Здесь нажмите добавить новый компонент и в открывлемся меню выберите OpenSSH Client и нажмите Устанвоить:

Дальше вернитесь назад и дождитесь завершения установки. После того, как SSH клиент будет установлен нужно обязательно перезагрузить компьютер.

После перезагрузки нажмите Win+R чтобы открыть окно запуска команд и наберите в нем cmd:

Далее нажмите Enter. Перед вами откроется командная строка Windows. Здесь можно использовать утилиту ssh. Синтаксис у нее абсолютно такой же, как и для Linux:

ssh имя_пользователя@айпи_адрес -p порт

Например, такой командой можно подключится по SSH к Raspberry Pi, который находится в вашей локальной сети по адресу 192.168.1.5:

Утилита предложит добавить устройство в список известных:

Затем предложит ввести пароль:

Все следующие команды будут выполняться уже на Raspberry Pi или другой удаленной машине, к которой вы подключились.

Теперь подключиться к серверу по ssh из этой операционной системы также просто как и из Linux.

Итак, как подключиться к серверу, используя свой мобильный телефон и Termux

Первым делом, устанавливаем на телефон программу Termux. Она доступна для всех современных устройств. Root-доступ не требуется. Программа бесплатна, регулярно обновляется, имеет оценку 4,7 балла и более 1 млн. скачиваний на момент написания данной статьи. Она позволяет использовать на Вашем мобильном телефоне оболочку Linux. Да, Вы поняли абсолютно правильно — полноценный Linux с командной строкой, bash и всеми остальными плюшками в Вашем телефоне! При желании Вы сможете также установить Pyton, PHP, Nodejs и многое другое. А самое главное — Вы сможете использовать полноценный пакет OpenSSH.

После установки приложения выполняем команду:

pkg install openssh -y

Вуа-ля! Теперь можем подключиться к любому серверу и выполнять там любые команды!

Т.к. в экстренной ситуации Вам будет не до поиска хоста, логина и пароля, предлагаю заранее создать аутентификацию по ключу и alias для подключения. После данных манипуляций Вам потребуется только лишь ввести команду алиаса и на Вашем экране отобразится командная строка сервера без необходимости вводить логины и пароли. Для этого заходим в папку .ssh

cd .ssh

Далее, имея перед собой хост, логин и пароль к серверу, выполняем команду:

ssh-keygen -t rsa

На все вопросы просто нажимаем Enter до тех пор, пока перед нами не появится визуальное обозначение нашего ключа, например вот такое:

The key's randomart image is: +-------+ | ..Bo.oo.. | | E B o... o | | + * . . o . | | . + o . .. o| | o o S. . +.+| | . o o .. . B=| | . . o oO| | o +oO| | .o*=| +---------+

Далее вводим команду, предварительно заменим логин@хост на свои значения:

ssh-copy-id -i ~/.ssh/id_rsa.pub логин@хост

После этого появится вопрос о добавлении ключа. Вводим ‘yes’ и нажимаем Enter.

Затем Вас запросят пароль. Вводим корректный пароль.

После этого Вы увидите сообщение о том, что Ваш ключ успешно добавлен и теперь Вы можете подключиться к серверу без ввода пароля, используя команду вида:

ssh 'логин@хост'

Теперь давайте создадим alias для быстрого запуска данной команды.

Вводим команду:

locate .bashrc

Если у Вас не установлена программа для поиска файлов locate, то Вы увидите сообщение об этом с инструкцией, как её установить. В частности, нужно будет выполнить:

pkg install mlocate -y

Поскольку база данных по файлам обновляется 1 раз в день, то обновим её вручную командой:

updatedb

После этого снова повторим команду поиска файла с настройками:

locate .bashrc

Теперь файл точно будет найден и Вы увидите путь к файлу. Возможно, он будет таким: /data/data/com.termux/files/usr/etc/bash.bashrc

Теперь нам нужно отредактировать этот файл и добавить alias для нашей команды. Используйте команду:

nano /data/data/com.termux/files/usr/etc/bash.bashrc

У Вас наверняка не будет установлен редактор nano, установите его предложенной терминалом командой.

После открытия файла bash.bashrc для редактирования, впишите на новую строку алиас команды подключения. Например:

alias server="ssh 'логин@хост'"

Сохраните файл, используя Ctrl+X. Чтобы ввести эту команду с телефона, на котором отсутствует клавиша Ctrl, а также возможность зажатия клавиш, я рекомендую использовать любую виртуальную клавиатуру для разработчиков, например клавиатуру NextApp, которая также доступна для установки для любых мобильных устройств, или любую другую виртуальную клавиатуру, на которой есть стрелки и клавиши Alt, Shift, Ctrl.

При сохранении файла не забудьте нажать Y и Enter.

Теперь, чтобы перезагрузить терминал, наберите Exit и Enter, а затем заново запустите приложение Termux.

Теперь введите имя Вашего алиаса, например server и Вы увидите командную строку Вашего сервера, на котором Вы сможете использовать всё, что Вам потребуется.

P.S. Если у Вас возникнут трудности с созданием алиаса или с созданием аутентификации по ключу, то Вы можете обойтись и без этого. Имея установленный пакет OpenSSH, вы и так сможете подключиться к серверу с помощью обычной команды:

ssh логин@хост

Или если у Вас отдельный порт для SSH:

ssh логин@хост -p номер_порта

Ключ и alias мы добавили только для Вашего же удобства, чтобы иметь возможность подключаться к серверу с помощью ввода нескольких символов, не имея под рукой никаких данных о логинах и паролях.

Подписывайтесь на группу в ВКонтакте, вступайте в сообщество на Facebook, чтобы всегда быть в курсе актуальных выпусков Web development blog!

Зачем использовать удаленное приложение?

Поскольку ваша цель — управлять компьютером с мобильного устройства, в большинстве случаев необходимо установить на компьютер дополнительное программное обеспечение. Большая часть программного обеспечения для удаленного управления (иногда называемого «программным обеспечением для удаленного рабочего стола») работает по принципу клиент / сервер.

Для упрощения это означает, что вы должны настроить одно устройство в качестве сервера (в нашем случае, компьютер). Затем вы устанавливаете клиентские приложения на любые устройства, к которым хотите подключиться (Android). Эти клиентские устройства предлагают различные степени контроля над устройством, обозначенным как сервер.

Но зачем использовать приложения удаленного управления? Некоторые из применений включают в себя:

- Выполнять резервное копирование

- Контролируйте свои загрузки

- Скопируйте важный файл для проверки или редактирования

- Подтвердите безопасность вашего устройства Linux

- Приостановить фильм в вашем медиацентре Linux

- Удаленное администрирование

- Удаленная техническая поддержка

Что вы можете ожидать от приложений удаленного управления? Это зависит от области применения приложения:

- Некоторые ведут себя как удаленная мышь

- Другие обеспечивают ввод текста через клавиатуру Android

- Удаленные приложения доступны для определенных настольных приложений

- Приложения для совместного использования (зеркального отображения) рабочего стола обеспечивают удаленный доступ ко всему рабочему столу

Давайте посмотрим на лучшие удаленные приложения Linux для Android, охватывающие все возможные области применения.

Генерация SSH ключей в Личном кабинете «G-Core Labs Cloud»

Для создания SSH ключа из личного кабинета, следуйте описанным ниже шагам.

- В панели управления «G-Core Labs Cloud» перейдите в раздел «Ключи SSH».

- Нажмите «Сгенерировать ключ».

- Введите название ключа и нажмите «Создать SSH ключ».

Важно! Допускается использование символов только латинского алфавита, нижнего подчеркивания, пробелов и точек. Длина имени должна быть от 3 до 63 символов

- Ключ сгенерируется и отобразится в списке SSH ключей, его открытая часть уже будет храниться в системе, а закрытый ключ будет загружен на устройство в папку по умолчанию.

- Для просмотра закрытого ключа найдите его на устройстве и откройте с помощью приложения «Блокнот».

Смартфон SSH Клиенты

Под капотом все мобильные клиенты SSH действительно позволяют вам делать то же самое: SSH на сервер. Их отличает то, как они улучшают опыт использования терминала на мобильном устройстве. Ваша клавиатура ограничена на мобильном телефоне; он разработан для текстовых сообщений и набора коротких сообщений, а не для кодирования. Даже печатать» и «», Это требует трех нажатий кнопок на стандартной клавиатуре iOS.

Хорошие мобильные клиенты SSH облегчают этот процесс. Например, Termius очень популярный бесплатный SSH-клиент для iOS и Android. Интерфейс самого терминала имеет обычную клавиатуру, но над ним находятся элементы управления, которые было бы неудобно печатать на мобильной клавиатуре. Вы часто используете клавиша-модификатор, поэтому у Термиуса есть кнопка, , Команды часто интенсивно используют тире и косые черты, поэтому у них также есть выделенные клавиши, что позволяет сэкономить на нажатии кнопки.

![]()

![]()

За пределами терминала остальная часть интерфейса очень удобна; создать новый ключ SSH было легко, и я получил возможность отправить его на мой Macbook, чтобы добавить на сервер , Вы также можете импортировать ключи, которые будут беспроблемным решением и позволят вашему телефону работать в качестве рабочего стола. Подключение к серверам легко, и вы можете сохранить их в списке для быстрого доступа в будущем.

Termius свободен для IOS и Android но не хватает некоторых функций, таких как вкладки, переадресация агента SSH и SFTP в премиум-версию, стоимость которой составляет 8 долларов в месяц.

Подсказка это премиум-клиент для iOS, который содержит множество полезных функций. Он имеет тот же дизайн панели быстрого действия, что и Termius, но может быть заменен в зависимости от приложения.

![]()

![]()

Он также поддерживает сохранение наиболее часто используемых команд в глобальных клипах, которые вы можете вставить, что избавляет вас от необходимости вводить их несколько раз. Это стоит 15 долларов, но это единовременная плата и включает в себя все премиальные функции из коробки.

Алгоритм интерпретации

Очень важно понять, как SSH интерпретирует файл для применения значений, определенных внутри. Это имеет большие последствия при использовании подстановочных знаков и определения Host *

SSH будет искать совпадения по имени хоста, указанному в командной строке, с каждым из заголовков Host, которые определяют разделы конфигурации. Он будет начинать анализ с верхней части страницы, поэтому порядок разделов невероятно важен.

Шаблоны в определении хоста не должны совпадать с фактическим хостом, с помощью которого вы будете подключаться. Вы можете использовать эти определения для настройки псевдонимов хостов, которые могут использоваться вместо фактического имени хоста.

Например:

Host develHostName devel.example.comUser tom

Этот хост позволяет подключиться как tom@devel.example.com, введя в командной строке:

ssh devel

Имея это в виду, мы можем обсудить, как SSH применяет каждый параметр конфигурации, когда он перемещается вниз по файлу. Он начинает анализ с начала файла и проверяет каждое определение хоста, чтобы узнать, соответствует ли оно значению, указанному в командной строке.

Когда SSH находит первое совпадение с определением хоста, каждый из связанных с ним параметров применяется к новому соединению. Однако интерпретация на этом не заканчивается.

Затем SSH перемещается вниз по файлу, проверяя, совпадает ли хост с другими определениями хоста. Если найдено другое определение, которое отвечает текущему имени хоста в командной строке, SSH рассмотрит параметры, связанные с новым разделом. Затем он будет применять все параметры SSH, определенные в новом разделе, которых не было в предыдущих разделах.

Этот последний момент чрезвычайно важен. SSH будет по порядку интерпретировать каждый из разделов Host, который отвечает имени хоста в командной строке. Во время этого процесса он всегда будет использовать первое значение, указанное для каждой опции. Переопределить значение, которое уже было предоставлено в каком-либо предыдущем разделе, невозможно.

Это означает, что ваш конфигурационный файл должен следовать простому правилу: наиболее конкретные конфигурации должны находиться вверху файла. Более общие определения могут появиться позже (это позволяет применить опции, которые не были определены предыдущими разделами).

Давайте снова посмотрим на конфигурационный файл config, который мы использовали в последнем разделе:

Host firsthostSSH_OPTION_1 custom_valueSSH_OPTION_2 custom_valueSSH_OPTION_3 custom_valueHost secondhostANOTHER_OPTION custom_valueHost *hostANOTHER_OPTION custom_valueHost *CHANGE_DEFAULT custom_value

Здесь первые два раздела определяются буквальными именами хостов (или псевдонимами), что означает, что они не используют никаких подстановочных знаков. Если создать подключение с помощью ssh firsthost, то сначала будет применен первый раздел. Для этого соединения будут установлены опции SSH_OPTION_1, SSH_OPTION_2 и SSH_OPTION_3.

SSH проверит второй раздел и обнаружит, что он не соответствует, после чего продолжит читать файл. Затем он найдет третий раздел и увидит в нем соответствия. Он проверит ANOTHER_OPTION, чтобы узнать, было ли это значение установлено в предыдущих разделах. Выяснив, что это не так, он применит это значение. Последний раздел будет отвечать любому хосту, поскольку определение * соответствует каждому соединению. Так как у SSH нет значения для переопределения опции CHANGE_DEFAULT из других разделов, он возьмет значение из этого раздела. Затем с опциями, собранными в этом процессе, выполняется соединение.

Давайте попробуем теперь вызвать ssh secondhost из командной строки.

Опять же, интерпретация начнется в первом разделе. Поскольку этот раздел отвечает только соединению firsthost, SSH пропустит этот раздел. Он перейдет во второй раздел. Узнав, что этот раздел соответствует запросу, он соберет значение ANOTHER_OPTION для этого соединения.

Затем SSH просмотрит третье определение и обнаружит, что подстановочный знак также соответствует текущему соединению. Затем он проверит, есть ли уже значение ANOTHER_OPTION. Поскольку этот параметр был определен во втором разделе, который уже был прочитан, SSH сбросит значение из третьего раздела.

Затем SSH проверит четвертый раздел и применит параметры, которые не были определены в предыдущих соответствующих разделах. Затем он попытается создать подключение, используя полученные значения.

Подключиться по SSH

Протокол SSH используется для подключения к серверам с ОС Linux. Для подключения к серверу можно вводить логин и пароль или . Подключиться по паре ключей можно только с того компьютера, на котором хранится закрытый SSH-ключ.

из ОС Linux/MacOS

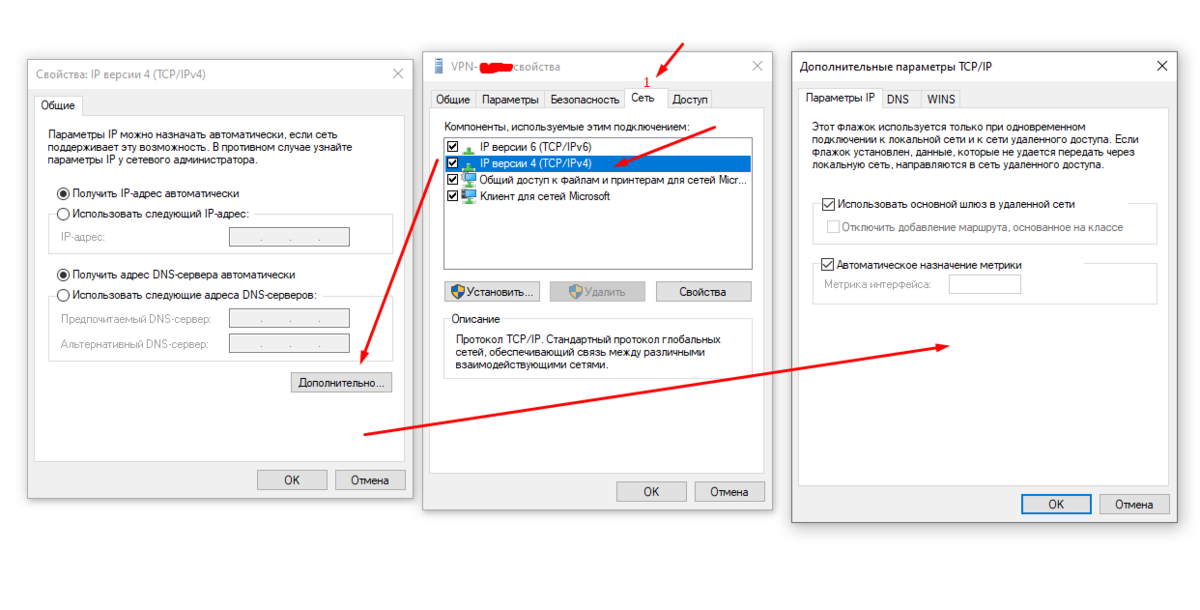

из ОС Windows

- Опционально: .

- Откройте CLI.

-

Подключитесь к серверу:

Укажите:

- — имя пользователя;

- — публичный IP-адрес сервера.

-

Введите пароль. Если вы используете пару SSH-ключей, вводить пароль не нужно.

В Windows 10 подключиться к серверу можно также, как в Linux и macOS, через командную строку (cmd.exe). В более ранних версиях Windows для подключения используется PuTTY.

- Опционально: .

- Установите PuTTY и запустите его.

- Перейдите на вкладку Session.

- В поле Host Name введите публичный IP-адрес сервера.

- В поле Port укажите порт для SSH подключения (по умолчанию 22).

- В поле Connection type выберите тип соединения SSH.

- Если вы используете пару SSH-ключей, перейдите на вкладку SSH — Auth, нажмите Browse и загрузите файл с закрытым ключом.

- Нажмите Open.

- Откроется консоль. Подтвердите подключение и введите логин и пароль для входа на сервер. Если вы используете пару SSH-ключей, вводить пароль не нужно.

Создать пару SSH-ключей

в ОС Linux/MacOS

в ОС Windows

- Откройте CLI.

-

Сгенерируйте пару SSH-ключей:

-

Укажите путь для хранения ключей:

Укажите:

/user/.ssh/id_rsa> — путь для хранения ключей.

-

Опционально: введите кодовую фразу для дополнительной защиты и повторите ее:

-

Дождитесь сообщения о том, что ключи сгенерированы:

-

Выведите открытый ключ:

Укажите:

/user/.ssh/id_rsa> — путь до ключа.

-

Разместите открытый SSH-ключ на сервере:

- через панель управления. Потребуется переустановка ОС на сервере. Откройте страницу сервера ⟶ вкладка Операционная система, нажмите Изменить конфигурацию ОС, в поле SSH введите открытый ключ. Переустановите ОС, при этом открытый SSH-ключ автоматически копируется на сервер.

-

через CLI. Перейдите в директорию .ssh где находится пара ключей и скопируйте открытый SSH-ключ на сервер. При выполнении операции система запросит пароль.

Укажите:

- — имя пользователя;

- — публичный IP-адрес сервера.

Создать создать пару SSH-ключей в Windows 10 можно через командную строку (cmd.exe) также, как в Linux/macOS. В более ранних версиях Windows для генерации ключей используется PuTTY.

- Установите PuTTY и запустите приложение PuTTYgen.

- В меню Type of key to generate выберите тип ключа RSA.

- Нажмите Generate. Перемещайте курсор в рамках окна PuTTYgen пока не будет создана пара ключей. После создания открытый ключ будет выведен на экран.

- Нажмите Save public key и Save private key. Укажите путь для хранения ключей.

- Опционально: в поле Key passphrase введите кодовую фразу для дополнительной защиты.

-

Разместите открытый SSH-ключ на сервере:

- через панель управления. Потребуется переустановка ОС на сервере. Откройте страницу сервера ⟶ вкладка Операционная система, нажмите Изменить конфигурацию ОС, в поле SSH введите открытый ключ. Переустановите ОС, при этом открытый SSH-ключ автоматически копируется на сервер.

-

через командную строку (cmd.exe). Скопируйте открытый SSH-ключ на сервер:

Укажите:

- — путь до открытого ключа;

- — имя пользователя;

- — публичный IP-адрес сервера;

- — путь для хранения открытого ключа на сервере.

Термиус

Termius — одно из красиво оформленных и бесплатных приложений для доступа к SSH, Mosh и Telnet. Пользовательский интерфейс довольно минимален, и пользоваться приложением также очень просто. Все, что вам нужно сделать, это ввести команду SSH, чтобы войти на свой сервер и начать управлять своим сервером, Raspberry Pi, контейнером Docker или любой другой службой или машиной. Фактически, вы даже можете получить доступ к своему собственному устройству Android с помощью локального терминала. В качестве дополнительного бонуса приложение также имеет встроенный клиент SFTP, чтобы упростить управление, загрузку и загрузку файлов и каталогов на вашем сервере.

Особенности Termius включают поддержку нескольких криптографических алгоритмов, таких как ed25519, ECDSA и chacha20-poly1305, встроенный генератор ключей, поддержку импорта ключей замазки, поддержку двухфакторной аутентификации, динамическую переадресацию портов, возможность группировки хостов и т. Д.

Если вы ищете полнофункциональный SSH-клиент с хорошим дизайном, попробуйте Termius.

Цена: Приложение бесплатное, но некоторые функции, такие как SFTP, вкладки терминала, пересылка ключевого агента SSH, защита отпечатков пальцев, синхронизация между машинами, возможность сохранять и запускать сниппеты, поддержка переменных среды и т. Д., Заблокированы для ежемесячной или годовой подписки. Вы можете получить подробную информацию о ценах здесь.

![]()

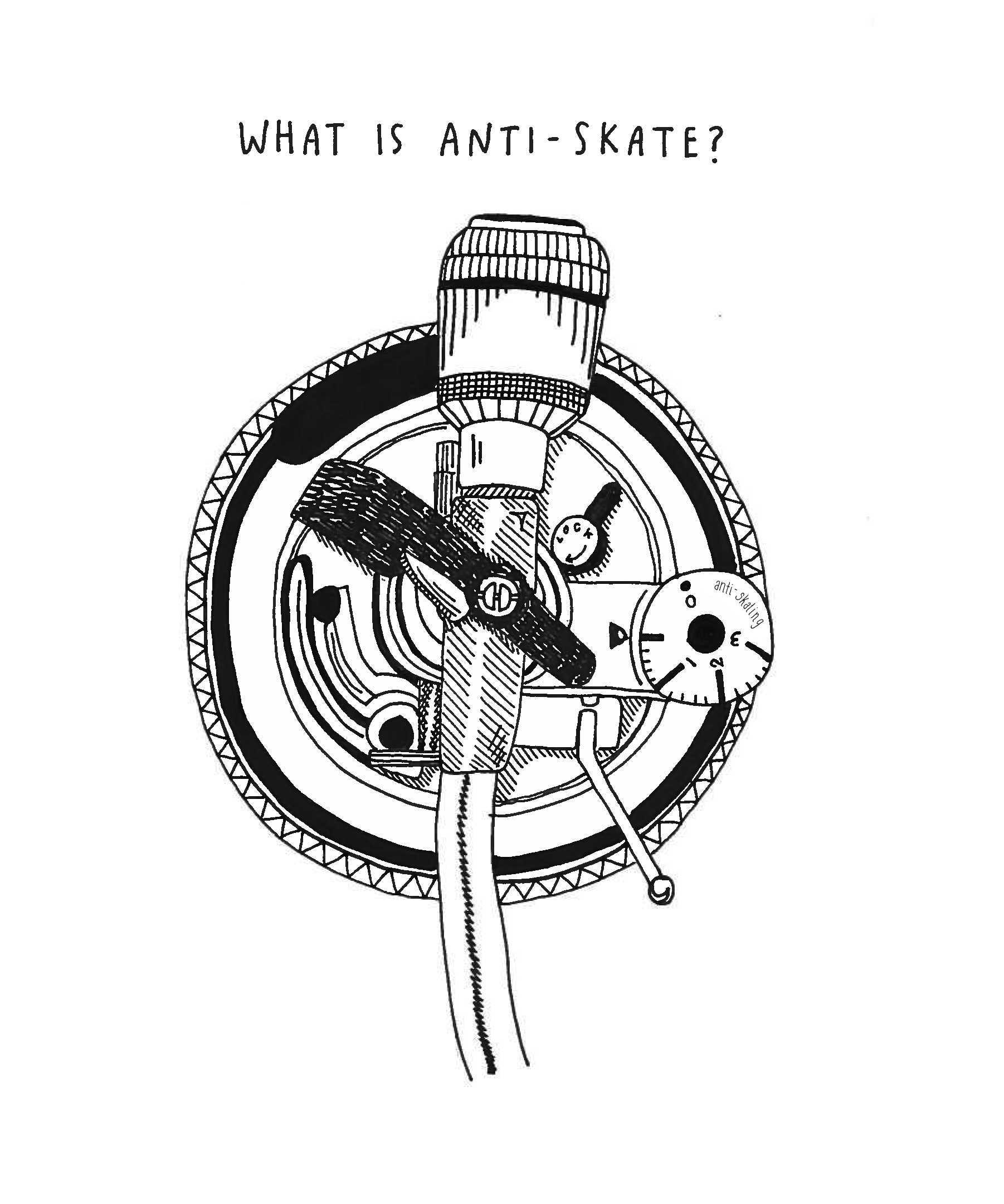

Техническая информация о протоколе

SSH — это протокол прикладного уровня. SSH-сервер обычно прослушивает соединения на TCP-порту 22. Спецификация протокола SSH-2 содержится в RFC 4251. Для аутентификации сервера в SSH используется протокол аутентификации сторон на основе алгоритмов электронно-цифровой подписиRSA или DSA, но допускается также аутентификация при помощи пароля (режим обратной совместимости с Telnet) и даже ip-адреса хоста (режим обратной совместимости с rlogin).

- Аутентификация по паролю наиболее распространена. При каждом подключении подобно https вырабатывается общий секретный ключ для шифрования трафика.

- При аутентификации по ключевой паре предварительно генерируется пара открытого и закрытого ключей для определённого пользователя. На машине, с которой требуется произвести подключение, хранится закрытый ключ, а на удалённой машине — открытый. Эти файлы не передаются при аутентификации, система лишь проверяет, что владелец открытого ключа также владеет и закрытым. При данном подходе, как правило, настраивается автоматический вход от имени конкретного пользователя в ОС.

- Аутентификация по ip-адресу небезопасна, эту возможность чаще всего отключают.

Для создания общего секрета (сеансового ключа) используется алгоритм Диффи — Хеллмана (DH). Для шифрования передаваемых данных используется симметричное шифрование, алгоритмы AES, Blowfish или 3DES. Целостность передачи данных проверяется с помощью CRC32 в SSH1 или HMAC-SHA1/HMAC-MD5 в SSH2.

Для сжатия шифруемых данных может использоваться алгоритм LempelZiv (LZ77), который обеспечивает такой же уровень сжатия, что и архиватор ZIP. Сжатие SSH включается лишь по запросу клиента, и на практике используется редко.

Мобильный SSH

Mobile SSH — это бесплатный SSH-клиент, разработанный на основе OpenSSH и Putty. Приложение очень простое, не имеет настроек или параметров конфигурации, а его пользовательский интерфейс не является его сильной стороной. Однако приложение поддерживает несколько сеансов SSH и аутентификацию по ключу RSA. Просто добавьте свои данные SSH, нажмите кнопку подключения, и все готово. Ни больше ни меньше.

Если вы просто ищете простой SSH-клиент, который выполняет свою работу в крайнем случае, тогда Mobile SSH — хороший выбор.

Цена: Приложение бесплатное и содержит рекламу. Аутентификация с ключом RSA и поддержка нескольких сеансов SSH доступны только в профессиональной версии. Вы можете приобрести профессиональную версию как отдельное приложение в Play Store за 2,99 доллара США.

Настройка ssh клиента

В Debian настройки клиентской части ssh делятся на глобальные и пользовательские. Глобальные клиентские настройки находятся в файле /etc/ssh/ssh_config и применяются ко всем пользователям. Пользовательские настройки могут находиться в домашнем каталоге пользователя, в ~/.ssh/config и применяются к одному пользователю. Файл пользовательских настроек не создаётся автоматически в отличие от файла глобальных настроек клиентской части ssh. Для большинства выполняемых задач подойдут настройки по умолчанию, но для удобства использования, так сказать для тюнинга или для выполнения нестандартных задач клиентские настройки изменяются. Рассмотрим вкратце некоторые из этих настроек. Полезно помнить о приоритетах настроек: высший приоритет имеют ключи командной строки, затем следуют настройки пользователя, а после них используются глобальные настройки клиентской части.

Параметр Host. Ограничивает множество хостов, к которым применяются последующие (до ближайшей новой директивы Host) директивы, по указанным шаблонам (хост должен соответствовать хотя бы одному шаблону). Шаблон, состоящий из одного символа *, соответствует любому хосту. Под хостом в данном контексте понимается аргумент имя_хоста передаваемый в командной строке (т.е. никаких преобразований перед сравнением не выполняется).

Параметр HostName. Устанавливает соответствие между псевдонимами, сокращениями и настоящими именами хостов. По умолчанию используется имя, передаваемое в командной строке. Допустимо непосредственное указание IP-адресов.

Параметр Port. Порт на удалённой машине, к которому следует подключаться. Значение по умолчанию — 22

Параметр User. Имя пользователя, которое следует использовать при регистрации в удалённой системе. Полезно, когда на разных серверах используются разные имена, т.к. избавляет от надобности вспоминать каждый раз нужное имя.

В качестве примера я создам файл пользовательских настроек /home/selifan/.ssh/config следующего содержания:

Host sunup

HostName sunup.aitishnik.local

Port 2203

User andrey

Host windbag

HostName windbag.nnov.ru

Port 2280

User joker

Host 212.177.65.1

HostName 212.177.65.1

Port 2222

User forester

Теперь при подключении к компьютерам sunup.aitishnik.local, windbag или по ip адресу 212.177.65.1 мне не нужно вспоминать, ни имя пользователя, ни ssh порт подключения, достаточно после ssh набрать имя сервера. Просто и удобно! Описания всех параметров, значений и некоторых примеров находятся в man ssh_config. Продолжаем настраивать SSH и читаем «Генерация ключей SSH».

Об авторе:

Меня зовут Андрей Золкин. Из более, чем пятнадцати лет работы в сфере информационных технологий, десять лет работаю с системами, базирующимися на открытом исходном коде. На страницах сайта Aitishnik.Ru веду блоги по CMC Joomla и Debian GNU/Linux.

Apache MINA SSHD

Apache MINA SSHD обеспечивает поддержку SSH для приложений на базе Java. Эта библиотека основана на Apache MINA, масштабируемой и высокопроизводительной библиотеке асинхронного ввода-вывода.

Давайте добавим зависимость Apache Mina SSHD Maven :

org.apache.sshdsshd-core2.5.1

3.1. Реализация

Давайте посмотрим пример кода подключения к SSH-серверу с помощью Apache MINA SSHD:

public static void listFolderStructure(String username, String password,

String host, int port, long defaultTimeoutSeconds, String command) throws IOException {

SshClient client = SshClient.setUpDefaultClient();

client.start();

try (ClientSession session = client.connect(username, host, port)

.verify(defaultTimeoutSeconds, TimeUnit.SECONDS).getSession()) {

session.addPasswordIdentity(password);

session.auth().verify(defaultTimeoutSeconds, TimeUnit.SECONDS);

try (ByteArrayOutputStream responseStream = new ByteArrayOutputStream();

ClientChannel channel = session.createChannel(Channel.CHANNEL_SHELL)) {

channel.setOut(responseStream);

try {

channel.open().verify(defaultTimeoutSeconds, TimeUnit.SECONDS);

try (OutputStream pipedIn = channel.getInvertedIn()) {

pipedIn.write(command.getBytes());

pipedIn.flush();

}

channel.waitFor(EnumSet.of(ClientChannelEvent.CLOSED),

TimeUnit.SECONDS.toMillis(defaultTimeoutSeconds));

String responseString = new String(responseStream.toByteArray());

System.out.println(responseString);

} finally {

channel.close(false);

}

}

} finally {

client.stop();

}

}

При работе с Apache MINA SSHD мы имеем довольно похожую последовательность событий, как и с JSch. Сначала мы устанавливаем соединение с SSH-сервером, используя экземпляр класса Ssh Client . Если мы инициализируем его с помощью SSHClient.setupDefaultClient(), мы сможем работать с экземпляром, который имеет конфигурацию по умолчанию, подходящую для большинства случаев использования. Это включает в себя шифры, сжатие, MAC, обмен ключами и подписи.

После этого мы создадим Клиентский канал и прикрепите к нему ByteArrayOutputStream , чтобы мы использовали его в качестве потока ответов. Как мы видим, SSHD требует определенных тайм-аутов для каждой операции. Он также позволяет нам определить, как долго он будет ждать ответа сервера после передачи команды, используя метод Channel.waitFor () .

Важно отметить, что SSHD запишет полный вывод консоли в поток ответов. JSch сделает это только с результатом выполнения команды

Полная документация по Apache Mina SSHD доступна в официальном репозитории проекта GitHub .

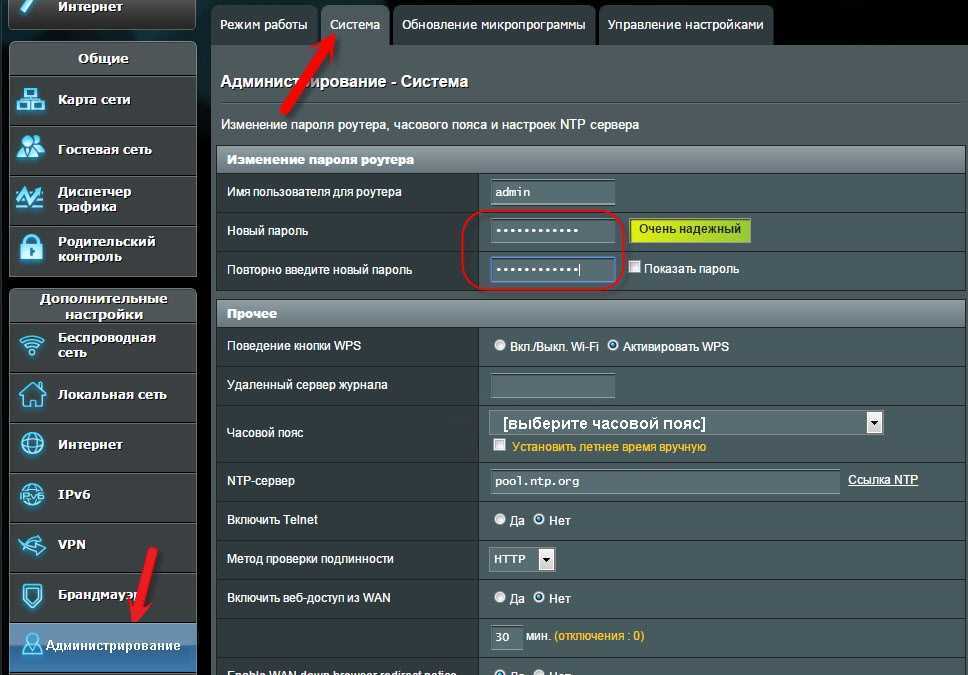

Установка и настройка на стороне сервера

Перед установкой соединения установите программное обеспечение на стороне сервера для размещения вашего SSH-соединения. Для этого требуется, чтобы кто-то присутствовал для установки или включения SSH. Возможно, вы уже присутствуете для этого — в противном случае ваш коллега или инженер службы поддержки на стороне сервера настроит SSH.

Обратите внимание, что если вы используете пакет веб-хостинга, SSH должен быть включен по умолчанию. Если нет, обратитесь к своему веб-хосту, чтобы настроить SSH

Если SSH не включен на удаленном компьютере или сервере, установите его с помощью

sudo apt install openssh-server

Убедитесь, что это работало с

sudo systemctl status ssh

Команда должна запрещать ответ «активен».

![]()

В некоторых случаях брандмауэр Ubuntu ufw может блокировать SSH. Чтобы этого не произошло, используйте

sudo ufw allow ssh

В некоторых случаях вам также потребуется включить SSH на удаленном устройстве. Это мера безопасности, которую можно настроить с помощью

sudo systemctl enable ssh

Доступны и другие параметры ( , и ) для настройки службы SSH.

Структура конфигурационного файла

Конфигурационный файл организован по хостам. Каждое определение хоста может содержать параметры подключения для конкретного совпадающего хоста. Также можно использовать подстановочные знаки для параметров, которые должны иметь более широкий охват.

Каждый из разделов начинается с заголовка, определяющего хосты, которые должны соответствовать параметрам конфигурации в этом разделе. Конкретные элементы конфигурации для этого хоста определяются ниже. Здесь необходимо указать только те элементы, которые отличаются от значений по умолчанию, поскольку хост наследует эти значения для любых неопределенных элементов. Раздел определяется от одного заголовка Host до следующего заголовка Host.

Как правило, для организационных целей и удобочитаемости параметры, заданные для каждого хоста, имеют отступы. Это позволяет упростить интерпретацию файла.

Общий формат будет выглядеть примерно так:

Host firsthostSSH_OPTION_1 custom_valueSSH_OPTION_2 custom_valueSSH_OPTION_3 custom_valueHost secondhostANOTHER_OPTION custom_valueHost *hostANOTHER_OPTION custom_valueHost *CHANGE_DEFAULT custom_value

Здесь представлены четыре раздела, которые будут применяться к каждой попытке подключения в зависимости от того, какому разделу отвечает тот или иной хост.