Как добавить автоматический запуск VPN

После настройки VPN-подключения в Windows 10 вам необходимо открыть экземпляр PowerShell с повышенными привилегиями. Для этого нажмите кнопку «Пуск» и введите «Powershell». Щелкните правой кнопкой мыши «Windows PowerShell» и выберите в меню «Запуск от имени администратора».

Нажмите «Да» в появившемся запросе разрешения доступа к вашему компьютеру.

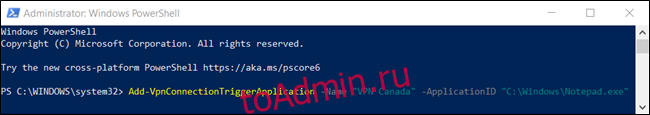

В окне PowerShell введите следующее и замените и с именем VPN-соединения и путем к файлу приложения, которое вы хотите использовать, соответственно:

Add-VpnConnectionTriggerApplication -Name "" –ApplicationID ""

”–ApplicationID“»В окне PowerShell. ‘width = ”650 ″ height =” 115 ″ onload = ”pagespeed.lazyLoadImages.loadIfVisibleAndMaybeBeacon (this);» onerror = ”this.onerror = null; pagespeed.lazyLoadImages.loadIfVisibleAndMaybeBeacon (this);”>

”–ApplicationID“»В окне PowerShell. ‘width = ”650 ″ height =” 115 ″ onload = ”pagespeed.lazyLoadImages.loadIfVisibleAndMaybeBeacon (this);» onerror = ”this.onerror = null; pagespeed.lazyLoadImages.loadIfVisibleAndMaybeBeacon (this);”>

Убедитесь, что вы добавили в команду кавычки.

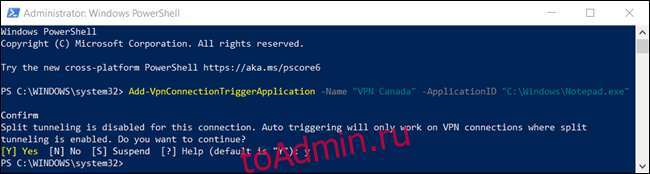

Нажмите Enter, чтобы запустить команду. PowerShell предупреждает, что раздельное туннелирование по умолчанию отключено. Чтобы продолжить, вы должны подтвердить и активировать функцию до того, как она запустится автоматически.

Введите «Y», когда появится запрос, а затем нажмите Enter еще раз для завершения.

Вы должны включить раздельное туннелирование, чтобы автоматический запуск мог подключаться к VPN без вмешательства человека.

Разделенное туннелирование не позволяет Windows маршрутизировать весь сетевой трафик через VPN, когда приложение запускает его. Вместо этого он разделяет трафик, и только данные из указанного приложения будут проходить через VPN.

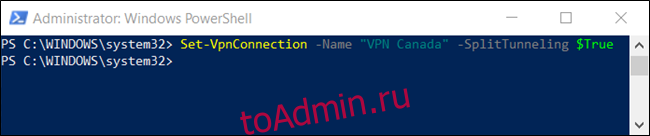

Введите Set-VpnConnection -Name «”-SplitTunneling $ True в PowerShell и заменить с именем вашего VPN (опять же, заключите его в кавычки), а затем нажмите Enter.

Команда «-SplitTunneling $ True» в окне PowerShell. ‘width = ”650 ″ height =” 136 ″ onload = ”pagespeed.lazyLoadImages.loadIfVisibleAndMaybeBeacon (this);» onerror = ”this.onerror = null; pagespeed.lazyLoadImages.loadIfVisibleAndMaybeBeacon (this);”>

Команда «-SplitTunneling $ True» в окне PowerShell. ‘width = ”650 ″ height =” 136 ″ onload = ”pagespeed.lazyLoadImages.loadIfVisibleAndMaybeBeacon (this);» onerror = ”this.onerror = null; pagespeed.lazyLoadImages.loadIfVisibleAndMaybeBeacon (this);”>

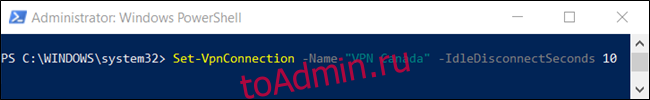

Затем, если вы случайно закроете приложение и не хотите, чтобы соединение прерывалось, вы можете установить буфер тайм-аута для перезапуска приложения.

Введите Set-VpnConnection -Name «”-IdleDisconnectSeconds в PowerShell и нажмите Enter. Заменить с именем вашего подключения и с количеством секунд ожидания завершения соединения.

”-IdleDisconnectSeconds »В окне PowerShell. ‘width = «650 ″ height =» 100 «onload =» pagespeed.lazyLoadImages.loadIfVisibleAndMaybeBeacon (this); » onerror = ”this.onerror = null; pagespeed.lazyLoadImages.loadIfVisibleAndMaybeBeacon (this);”>

”-IdleDisconnectSeconds »В окне PowerShell. ‘width = «650 ″ height =» 100 «onload =» pagespeed.lazyLoadImages.loadIfVisibleAndMaybeBeacon (this); » onerror = ”this.onerror = null; pagespeed.lazyLoadImages.loadIfVisibleAndMaybeBeacon (this);”>

Теперь, когда приложение закрывается, Windows будет ждать 10 секунд, прежде чем разорвать VPN-соединение. Вы можете указать это число как хотите или вообще пропустить этот шаг.

1 ответ

13

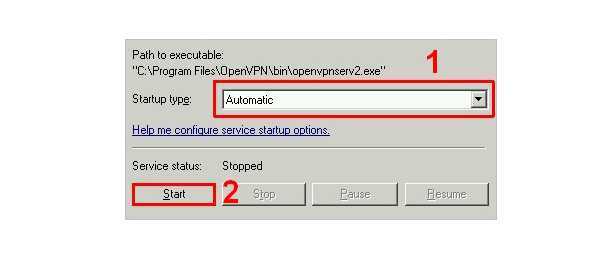

Лучший способ — использовать службы:

- Установить службу OpenVPN при установке клиента;

- Поместите ваши профили OpenVPN (с расширением .ovpn, а не .conf, как это обычно бывает в Linux) в подкаталоге config каталога установки OpenVPN, возможно

- Откройте консоль служб ();

- Найти OpenVPNService, щелкнуть правой кнопкой мыши по нему, Свойства и изменить тип запуска с «Ручной» на «Автоматически».

- Запустите службу, и OpenVPN найдет и подключится к профилям в любых файлах .ovpn. Имейте в виду, что в большинстве ситуаций вам нужен один интерфейс TUN /TAP для каждого файла подключения. В Windows настоятельно рекомендую постоянно связывать интерфейс с их подключением с помощью файлов конфигурации:

заставляет OpenVPN связывать соединение с сетевым интерфейсом с именем «Tap_Serv».

Возможно, вам захочется выяснить, есть ли способ разработать белый список, чтобы заставить службу подключаться только к определенным файлам, а не ко всем. В прошлом у меня были некоторые проблемы с людьми, которым нужно было иметь VPN-сервер в качестве службы, а также несколько клиентских файлов vpn на той же машине, которые только время от времени подключаются. В таких ситуациях, если бы я хотел, чтобы OpenVPN GUI показывал им прекрасный список доступных подключений, это означало, что служба увидела эти файлы и пыталась подключиться к ним автоматически. В этих случаях я решил вообще не пользоваться услугами:

Если использование службы не является опцией, вы можете передать дополнительные аргументы командной строки вызову GUI OpenVPN, чтобы автоматически подключаться при запуске (а также показывать значок в трее, как обычно):

Чтобы запустить это при входе в систему, поместите такой ярлык в обычную папку автозагрузки. (Для всех пользователей ; или только для текущего пользователя, ).

Я не знаю, как избежать подключения пользователя к Интернету до установки VPN. Единственный способ выяснить, через брандмауэр Windows, и я не эксперт по этому вопросу. Если вы не хотите, чтобы poweruser мог попасть в Интернет, вам нужен брандмауэр в вашем шлюзе, чтобы избежать этого, или сильные групповые политики, чтобы избежать масштабирования привилегий.

Для обычного пользователя вы можете настроить клиентскую машину Windows без шлюза по умолчанию. Установите постоянный статический маршрут на VPN-сервер для клиентов Windows, используя следующую команду (-P делает его постоянным):

Руны в Windows хранятся в следующем разделе реестра:

В этот момент отключенный клиент имеет доступ только к VPN-серверу. Затем вы можете добавить следующие строки в файле конфигурации VPN-сервера для добавления маршрутов на клиентах при их подключении:

Чтобы настроить VPN-сервер как шлюз по умолчанию:

Чтобы добавить определенный маршрут через VPN-сервер:

Иногда нажатие маршрута не работает в Windows. Когда это произойдет со мной, я полностью удалю OpenVPN и это интерфейсы из Windows, перезагрузите систему и установите последнюю версию программного обеспечения. Затем, прежде чем устанавливать первое соединение, я перезапускаю Windows. Это все решает проблемы, однако обновление для Windows 10 Anniversary (1607) не работает с OpenVPN. В форумах OpenVPN есть ссылка на более глубокое обсуждение:

Помните об этом, когда вы настраиваете ваши клиенты Windows 10 OpenVPN.

Автозапуск VPN подключения с помощью планировщика Windows

Попробуем настроить автозапуск VPN с помощью функций планировщика (Task Sheduller) Windows. Для этого запустите программу Start->All Programs-> Accessories-> System Tools->Task Scheduler, или же в командной строке выполните: taskschd.msc

Создадим новое простое задание планировщика с именем «AutoConnectVPN»

Далее нужно указать, когда необходимо выполнять задачу. В данном случае нас интересуют следующие возможности планировщика:

- When the computer starts (при загрузке компьютера)

- When I log on (при входе пользователя в систему)

Выбор в данном случае за вами, т.к. в зависимости от требования к организации системы иногда нужно, чтобы VPN автоматически подключался при загрузке компьютера (пользователь еще не вошел в систему). Это удобно использовать на серверах (для служб, работающих в фоновом режиме или для выполнения других автоматических операций). Если же требуется, чтобы VPN запускался только при входе пользователя (начало рабочего дня оператора или работника удаленного офиса), нужно выбрать второй вариант.

Затем указываем что планировщик должен запустить программу (Start a program).

В следующем окне нужно указать какую программу нужно запустить и с какими параметрами. Мы запускаем C:\Windows\system32\rasdial.exe с аргументами vpn_office winitpro_admin $ecretnaRFr@z@

После окончания работы мастера, в списке задач, выполняемых при загрузке Windows, появится еще одна с именем AutoConnectVPN. Теперь при следующей загрузке системы VPN соединение должно подняться автоматически.

Для Windows 7/ Win 8. В том случае, если соединение не установиться, попробуйте в планировщике задач найти созданное вами задание и в его свойствах на вкладке General укажите — Run with highest privileges (запускать с правами администратора), это должно помочь.

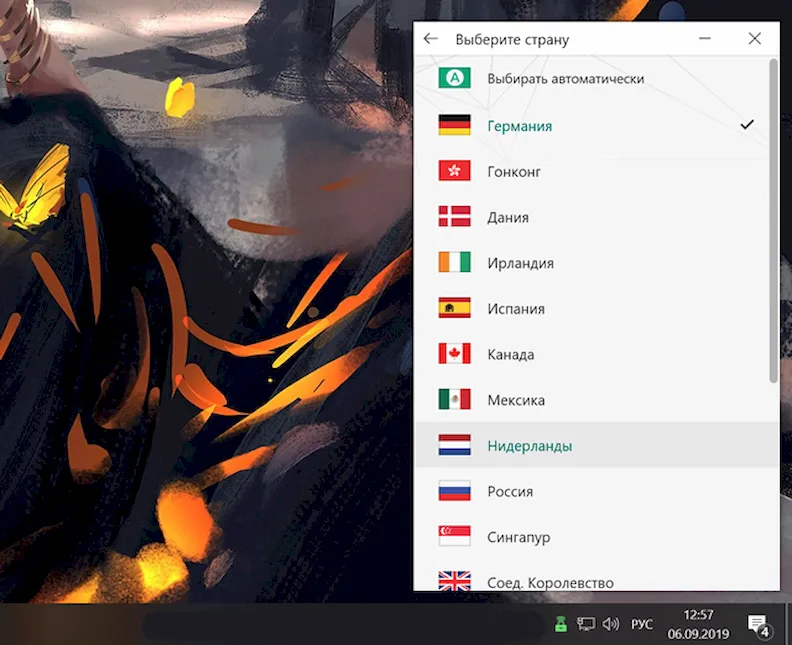

5. Windscribe VPN ★★★★☆

- Бесплатная учетная запись с 10 ГБ и несколькими подключениями

- Выделенные серверы для США и Великобритании Netflix

- Брандмауэр для защиты от случайной потери данных

- Очень стабильные и надежные настольные и мобильные приложения

- Результаты теста скорости ниже среднего в некоторых случаях

- Нет поддержки в чате

Windscribe VPN — это канадский провайдер, который обещает помочь вам просматривать Интернет в частном порядке. В дополнение к платной услуге эта VPN также предлагает известную бесплатную версию, которая привлекает многих пользователей своими щедрыми 10 ГБ ежемесячных данных. Версия Pro дает вам неограниченный доступ к трафику данных на серверах в 110 городах в 60 странах. Кроме того, Windscribe Pro предлагает возможность переадресации портов.

В целом, Windscribe VPN может многое предложить — он может помочь вам с торрентами и потоковой передачей US Netflix, а также обладает функциями конфиденциальности. Он также радует поклонников своей расширенной функцией ROBERT благодаря новым обновлениям, которые позволяют вам подменять домены на IP-адрес по вашему выбору, а также блокировать IP-адреса и сети, которые могут быть ненадежными. К сожалению, у Windscribe VPN есть довольно большой недостаток: у вас есть доступ к американскому Netflix, но все остальные страны недоступны.

Windscribe VPN также может обеспечить очень хорошую скорость загрузки. Наша первоначальная скорость загрузки по оптоволоконному соединению составляла около 103,01 Мбит/с, а после того, как мы подключились к серверу, расположенному на восточном побережье США, наша скорость загрузки составила около 45,65 Мбит/с. Также приятно знать, что выделенный сервер для доступа к Netflix USA, доступный только для премиум-пользователей, обеспечивает довольно высокую скорость. В целом, Windscribe обеспечивает довольно хорошую скорость загрузки, но все зависит от того, насколько далеко вы физически находитесь от сервера, к которому подключаетесь.

Windscribe также позволяет использовать торренты на большинстве серверов в своей сети VPN и не страдает от утечек DNS или IP. Этот VPN также поставляется с защитой от утечек WebRTC и автоматическим выключателем, который Windscribe называет своим брандмауэром. Переключатель уничтожения остановит любой обмен веб-трафиком в случае внезапного разрыва VPN-соединения. Поскольку Windscribe базируется в Канаде, стране-члене Альянса 5/9/14 глаз, этот VPN-сервис может не понравиться некоторым любителям конфиденциальности. Однако политика конфиденциальности Windscribe гласит, что при подключении к VPN он никогда не собирает никаких данных об использовании, таких как посещаемые вами веб-сайты.

Приватность и защита Firefox

Начнём с самого простого. У Firefox есть ряд встроенных настроек конфиденциальности, которые не требуют никаких дополнений. Откройте страницу Настройки, мы рассмотрим их по порядку.

DNS через HTTPS

DNS — это протокол, который браузер использует для преобразования доменных имён, таких как privacytools.io, в IP-адреса, например . Компьютеры могут подключаться только к IP-адресам, поэтому DNS используется каждый раз, когда вы посещаете новый домен. Но DNS-запросы по умолчанию не зашифрованы — практически каждый в вашей сети, включая интернет-провайдера, может просматривать, какие домены вы ищете, а в некоторых ситуациях даже изменять их IP-адреса, перенаправляя вас на свои сайты. Шифрование DNS-трафика защитит ваши запросы.

Шифрование DNS-запросов реализуется разными способами: DNS через HTTPS (DoH), DNS через TLS, DNSCrypt и т. д., но все они делают одно и то же. Они хранят DNS-запросы в секрете от интернет-провайдера и следят, чтобы никто не вмешивался в передачу запроса вашему DNS-провайдеру.

Firefox недавно добавил в браузер встроенную поддержку DoH. На странице «Основные» в настройках откройте «Параметры сети». В нижней части окна вы сможете выбрать «Включить DNS через HTTPS» и указать провайдера этой услуги:

Настройки > Основные > Параметры сети > Включить DNS через HTTPS

Помните, что используя DoH вы отправляете все свои запросы одному провайдеру, например Cloudflare. Убедитесь, что поставщику DoH можно доверять.

Инженер по информационной безопасности

КРОК, Москва, По итогам собеседования

tproger.ru

Вакансии на tproger.ru

Важно, что даже с DoH ваш интернет-провайдер будет по-прежнему видеть, к какому домену вы подключаетесь, благодаря технологии SNI (индикация имени сервера). Пока SNI зашифрован, обойти его невозможно

В Firefox зашифрованный SNI (eSNI) находится в разработке, поэтому его использование ограничено небольшим количеством серверов в основном управляемых Cloudflare. Хотя DoH предоставляет некоторые дополнительные средства защиты конфиденциальности и целостности, он не может выступать полноценной защитой без дополнительных инструментов, таких как eSNI и DNSSEC.

Смените поисковую систему по умолчанию

Это легко. На вкладке «Поиск» измените поисковую систему по умолчанию на что-то кроме Google. Из встроенных поисковиков самый конфиденциальный, вероятно, DuckDuckGo.

Параметры / Настройки > Поиск > Поисковая система по умолчанию

Улучшенная защита от отслеживания

Теперь мы рассмотрим самый большой набор опций во вкладке «Приватность и защита». Прежде всего это улучшенная защита от отслеживания. Этот набор фильтров по умолчанию установлен на «стандартный», но его можно изменить на «строгий» для более надёжной защиты.

Настройки конфиденциальности Firefox позволяют включить строгую защиту просмотра, защищая вас от многих трекеров, cookies и криптомайнеров

Иногда строгая защита браузера может привести к некорректной работе некоторых веб-сайтов. Но не нужно беспокоиться: если вы подозреваете, что строгая защита нарушает работу сайта, вы можете отключить её отдельно для этого сайта с помощью значка щита в адресной строке.

Ещё одно преимущество улучшенной защиты от отслеживания Firefox — она может ускорить загрузку веб-страниц. Рекламные баннеры и виджеты социальных сетей часто перегружают браузер. Их блокировка может ускорить сёрфинг.

Отключение телеметрии

Когда вы используете Firefox, Mozilla собирает информацию о том, что именно вы делаете, какие расширения у вас установлены и о других аспектах вашего браузера. Хотя они утверждают, что делают это с соблюдением приватности, всегда лучше отправлять как можно меньше данных. Поэтому в целях безопасности лучше снять все флажки в разделе «Сбор и использование данных Firefox».

Параметры / Настройки > Приватность и защита > Сбор и использование данных Firefox

Очистка cookies и данных сайта

Эта опция для более опытных пользователей, поэтому если вы не понимаете, что это даст, лучше пропустите этот раздел. Firefox предоставляет возможность удалять все ваши куки и данные сайта каждый раз, когда браузер закрывается. Куки и данные сайта — это небольшие фрагменты информации, которые хранятся в вашем браузере и имеют множество применений. Они используются для сохранения сессии и настроек сайта, но также могут использоваться для отслеживания вас на разных сайтах. Регулярно удаляя куки вы сохраните браузер «чистым» для веб-сайтов и им будет сложнее вас отслеживать.

Минус такой настройки — вас будет постоянно разлогинивать с сайтов, поэтому подумайте, готовы ли вы с этим мириться.

Как правильно выбрать VPN

При выборе услуги VPN необходимо учитывать несколько основных функций. Вам нужен сервис, который обслуживает множество серверов во многих странах мира. Независимо от того, к какому контенту вы пытаетесь получить доступ, вы должны быть уверены, что есть несколько серверов для подключения. Несколько серверов означают меньший трафик на каждый из них, и вы не заметите значительного снижения скорости.

VPN защищает вашу конфиденциальность, поэтому вы хотите, чтобы сама служба не следила за вами. Многие провайдеры VPN говорят о том, чтобы не ведут журналы, но вы всегда должны читать мелкий шрифт в политике конфиденциальности. Часто можно обнаружить, что некоторая информация хранится, несмотря на заверения в отсутствии журналов.

Вы также должны проверить страну происхождения службы VPN. Страна со слабыми требованиями к ведению журналов активности пользователей не будет мешать работе VPN, но и контролировать также не будет.

Настройка сервера OpenVPN на компьютерах под управлением Виндовс

Для завершения настройки OpenVPN сервера на Windows остается только правильно задать значения сервера и клиента.

Конфигурация сервера OpenVPN

Чтобы настроить OpenVPN сервер на Windows, заходят в папку config, которая находится в корневом каталоге утилиты, создают в ней файл server.ovpn и редактируют его, как указано на этом фото:

Содержимое созданного файла server.ovpn

В данном файле:

- Port — назначенный сетевой порт. Лучше всего использовать номер 443 – он поможет без проблем подключаться к общественным сетям, но можно назначить любой из «лишних» портов Виндовс. Чтобы узнать, какие порты в операционной системе заняты, применяют команду netstat–a.

- dev-node — наименование сетевого интерфейса;

- server – полное имя подсети.

Поскольку некоторые пути содержат пробелы, они записываются в кавычках.

Важно! Используя иное значение порта, нужно обязательно убедиться, что он открыт в файрволе. Далее осталось включить созданный сервер

Для этого:

Далее осталось включить созданный сервер. Для этого:

- Открывают «Сетевые подключения Windows», раздел управления адаптерами.

- Изменяют название «TAP-адаптер» на «VPN Server» или присваивают ему иное имя, которое было вписано в строке dev-node bat-файла.

- При помощи горячих клавиш WIN+R активируют утилиту «Выполнить».

- В строке поиска появившегося окна пишут services.msc и нажимают «ОК».

- В открывшемся меню «Службы Windows» переходят в раздел OpenVpnService.

- Активируют автозапуск и нажимают «Старт». VPN-сервер начнет работу.

Включение VPN-сервера

Важно! Перед использованием службы необходимо убедиться, что новый сетевой адаптер VPN Server получил IP-адрес 172.16.10.1. Если же айпи выглядит примерно, как 169.254…, нужно отключить сервер, закрыть и заново открыть OpenVpnService, а затем снова включить адаптер

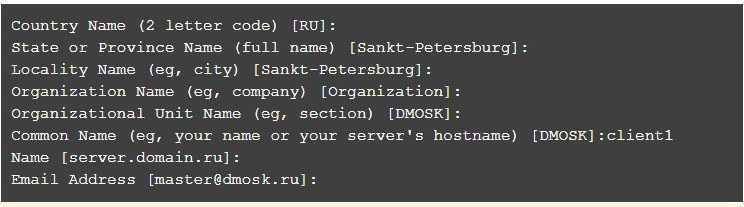

Создание клиентских сертификатов на сервере

Чтобы создать ключи для клиентов, открывают каталог easy-rsa\keys в папке, в которую была установлена утилита, находят в нем index.txt и очищают его. После этого открывают окно терминала и последовательно вводят команды:

- cd %ProgramFiles%\OpenVPN\easy-rsa – заходят в easy-rsa;

- vars.bat – запускают соответствующий файл;

- build-key.bat client1 – генерируют клиентский ключ.

Важно! Для каждой клиентской машины нужно генерировать собственный ключ, иначе система присвоит им одинаковые айпи-адреса, что вызовет конфликт. В итоге должен получиться файл, примерно похожий на то, что изображено на этом фото:

В итоге должен получиться файл, примерно похожий на то, что изображено на этом фото:

Создание клиентских ключей

Все команды подтверждают нажатием клавиши Enter. Исключение – Common Name, туда подставляется значение из файла vars.bat, но с ним невозможно создать сертификат, поэтому его меняют на название клиентской машины (в примере выше – client1).

Завершают процесс двойным нажатием кнопки Y.

В конце копируют client1.key, ca.crt, dh.pem и client1.crt из папки keys на компьютер или ноутбук.

Дополнительная информация. Протокол OpenVPN может использовать три разных способа аутентификации: при помощи сертификата, общего ключа (динамического или статического), или же используя пару логин/пароль.

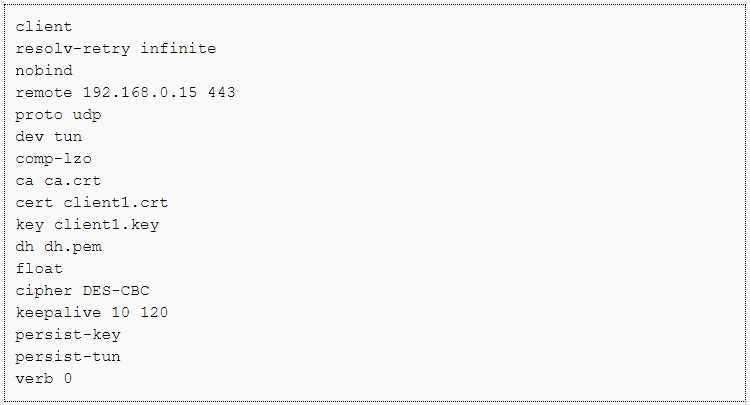

Настройка машины клиента

Чтобы настроить VPN на клиенте:

- Устанавливают на компьютер программу OpenVPN, подходящую к текущей версии Виндовс, как было описано выше.

- Копируют в папку \OpenVPN\config сертификаты с сервера.

- Открывают «Блокнот», вписывают в него команды согласно рисунку ниже и сохраняют в папке OpenVPN под именем config.ovpn.

Создание config.ovpn

Обратите внимание! Айпи-адрес в файле принадлежит серверу. Для клиентской машины он будет внешним

Далее запускают утилиту OpenVPN GUI. Когда на панели инструментов появится ее пиктограмма, кликают по ней правой клавишей мыши и в открывшемся меню нажимают на «Подключиться». Об успешном подключении будет говорить смена цвета пиктограммы на зеленый.

Дополнительная информация. Чтобы компьютер клиента не использовал сервер-VPN для выхода в Интернет по умолчанию, нужно активировать значение «Отключить добавление маршрута, основанное на классе» в свойствах данного подключения.

Как настроить сервер openvpn на windows 10?

Что за программа — Open VPN и зачем она нужна? Данный продукт — бесплатное программное решение в течение многих лет предлагаемое разработчиками для организации бесплатных виртуальных частных сетей. Внутри вашего канала Интернет создается безопасный туннель (в том числе и для решения нашей задачи).

Данные шифруются современными методами шифрования, поэтому расшифровка их без ключа невозможна. Ключи создаются при генерировании сертификата, который выдается пользователю.

Замечательной особенностью open vpn является то что генерация сертификатов производится через собственный «авторизованный центр», и платить за выдачу и продление не нужно. Срок действия сертификата определяется самостоятельно. Изначально программа была разработана для Linux. Но для пользователей Windows так же есть решения на сайте разработчика.

Нужно выбирать версию подходящую для вашей операционной системы. В настоящее время актуальна версия для Windows 10. Ее мы и будем сегодня использовать.

Но пусть вас это не смущает. На одной версии спокойно можно работать года три-четыре. Новые появляются при выходе очередных редакций операционных систем и отличаются размерами ключей, методами шифрования и адаптацией. Как правило, приходится генерить под них новые сертификаты пользователей — ставить всё заново.

Забегая вперед скажу — лучше иметь в сети два таких open vpn сервера — основной и резервный. И издеваться над резервным, а придет время- по образу и подобию обновить основной. Итак, для решения нашей задачи следует сначала подготовить наш будущий сервер к работе. Скачиваем программу с сайта разработчика и устанавливаем на нужный компьютер.

Так как у нас это будет СЕРВЕР, не забываем установить галочку, как на картинке. Данный механизм будет нужен нам чуть позже для изготовления сертификатов и прочего.

После окончания установки идем в «Центр управления сетями и общим доступом» — «изменение параметров адаптера». Обнаруживаем, что установился виртуальный сетевой адаптер (через него будет идти соединение) под именем «Ethernet«.

Стоит ли шифровать трафик через Tor?

Многие люди и статьи будут советовать это делать. Как правило, потому, что Tor добавляет несколько уровней шифрования к вашим соединениям (обычно три).

И хотя звучит серьезно, этот метод тоже не без изъяна:

- Узел выхода (последний сервер в цепочке Tor, через который проходит ваш трафик) расшифровывает ваши данные. Таким образом, этот узел может . Если киберпреступник или правительственный агент используют этот узел, то они могут шпионить за вашими интернет-соединениями.

- Погодите… хакеры и правительственные агенты? Поддерживают узлы Tor, которыми я могу случайно воспользоваться? Вероятность намного больше, чем вам может казаться. Исследователи уже не раз обнаруживали вредоносные узлы, и не секрет, что сотрудники правоохранительных органов могут запускать некоторые узлы целенаправленно.

- У Tor также имеются подозрительные связи с правительством США. Подробнее об этом можно почитать здесь (пункты #5 и #6).

Если вы хотите по-настоящему зашифровать ваше интернет-соединение при использовании Tor, то делать это нужно через VPN. Сейчас мы имеем в виду, что перед подключением к сети Tor нужно сначала подключиться к VPN-серверу. Таким образом, даже если вредоносный узел расшифрует ваш трафик из Tor, тот, кто держит выходной узел, в итоге получит зашифрованный VPN-трафик.

Однако имейте в виду, что при такой связке интернет будет работать значительно медленнее. Tor и без того сильно замедляет работу, а вдобавок VPN окажет больший эффект.

Как настроить сетевой мост между двумя сетями для Open VPN сервера?

В моем случае необходимо, чтобы клиенты подключаясь к нашей сети видели наши доступные компьютеры, а наши сервера «видели» бы нужные сетевые принтеры в соседней сети. Для этого нам нужно создать сетевой мост — объединить два сетевых устройство между собой.

В нашем случае это наш сетевой адаптер, который «смотрит» в интернет и только что созданный адаптер TAP. Настройки IP обнуляем. Выделяем оба адаптера мышкой и объединяем в «мост»:

После установки устройства «Сетевой мост» нужно сделать ему настройки через «свойства» IP адреса, шлюза, маски а так же адреса DNS -серверов (выданные провайдером) . Если IP не было — назначить постоянный, внутренний

Это важно, без этого наш сервер не заработает!

Настройки IP адаптеров включенных в мост не изменяем и ничего не трогаем!

Отключаем брандмауэр windows. Дополнительно, там же идем в «Разрешение обмена данными с приложениями в брандмауэре Windows, добавляем наш установленный open vpn в список (C:Program FilesOpenVPVBinOpenVPNgui,exe).

Сняли возможную блокировку соединения. Идем далее! Предварительная подготовка почти закончена. Теперь займемся непосредственно сервером. Идем в папку C:Program FilesOpenVPVeasy-rsa

В ней находятся программы с которыми мы сейчас будем взаимодействовать. Открываем командную строку от имени Администратора. Переходим в папку easy-rsa, для чего в командную строку скопируем команду cd C:Program FilesOpenVPNeasy-rsa

Все операции далее совершаем через командную строку. Для создания конфигурации сервера запустим файл init-config.bat

Создастся файл vars.bat, в нем мы заполним информацию, которую будут содержать сертификаты безопасности и с их помощью будут шифроваться данные. Для этого в блокноте открываем файл vars.bat и произвольно заполняем значения (командную строку не закрываем!):

Значения «server» не изменяем. Все значения (страна, регион, город, организация, почтовый адрес) проставляем произвольно английским шрифтом. Сохраняем файл. Переходим в командную строку снова. Набираем первой команду Vars.bat

Если OpenVPN устанавливался ранее -набираем команду clean-all.bat Она удалит созданную до этого папку с ключами (keys) со всем содержимым . При установе сервера OpenVPN с нуля делать эту команду необязательно.

Если у вас так как на фото, нормально. Идем далее

Теперь с помощью проводника перейдем в каталог C:Program FilesOpenVPNbin и скопируем файлы библиотек (*.dll) , файл openssl.exe в каталог, где лежат наши исполняемы файлы и который открыт сейчас в командной строке (C:Program FilesOpenVPNeasy-rsa):

Библиотеки нужны в этом каталоге, чтобы не возникало ошибок при создании сертификатов центра авторизации и файла Диффи-Хеллмана. Начнем с последнего. Файл Диффи-Хеллмана препятствует расшифровке информации (если файлы ключей были похищены), а так же отвечает за шифрование. Создадим его для нашего сервера в командной строке набрав команду build-dh.bat

Ждем, пока файл генерируется на основании информации указанной в vars.bat Далее, сгенерируем сертификат нашего удостоверяющего центра. Он будет необходим для дальнейшей выдачи серверного и клиентских сертификатов. Наберем в командной строке команду build-ca.bat Последовательно и не спеша нажимаем клавишу Enter…

…после появления очередной строчки; данные в сертификате будут скопированы по значениям указанным в файле vars.bat Следующий этап — создадим сертификат нашего сервера. В командной строке набираем команду build-key-server.batserver (server -имя серверного сертификата):

Так же последовательно и не спеша нажимаем Enter пока не дойдем до строчки Common Name(eg, your name or your servers hostname Здесь нужно обязательно указать имя сервера ( можно имя компьютера) и нажать Enter. Далее будут оставшиеся поля и запрос на создание пароля от сертификата. Просто нажимаем Enter. На вопросы записи сертификата и добавления его в базу данных нажимаем Y и Enter

Срок действия сертификата — 10 лет.

Теперь нам необходимо создать файл конфигурации сервера, выбрать протокол соединения, имя сетевого виртуального адаптера, порт соединения и еще много чего.

В папке sample-config лежит пример файла server.ovpn, находим его, открываем блокнотом( от имени администратора!):

Как сделать автоматический старт OpenVPN соединения при запуске Windows?

Каждый раз запускать вручную соединение неудобно. В ярлыке OpenVPNgui (свойствах объекта) дописываем аргумент —connect server.ovpn, Ярлык помещаем в «автозагрузку». Я настраивал автозапуск быстро с помощью glary utilites

Вот так это выглядит Команда —connect дает соединение, а настройки его берутся из файла нашего server.ovpn

Если планируется круглосуточная работа сервера — советую настроить операционную систему на автоматический вход без пароля. Это гарантирует самозапуск соединения после перезагрузок, которые бывают при отключении света, установки обновлений.

С сервером закончили. Не забываем открыть порт (указанный в конфиге сервера) на роутере, чтобы предоставить доступ к нашему серверу извне.

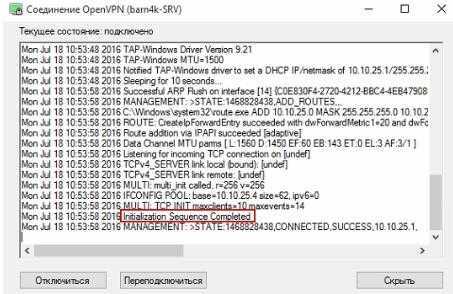

Убедитесь, что служба DHCP работает

« Последовательность инициализации завершена с ошибками » — это еще одно сообщение об ошибке, которое может открыться для некоторых пользователей OpenVPN. Если это сообщение об ошибке открывается для вас, проверьте, что служба DHCP работает.

Вы можете запустить службу DHCP следующим образом:

- Введите «services.msc» в «Выполнить» и нажмите кнопку « ОК» .

- Прокрутите вниз до DHCP-клиента, показанного на снимке ниже.

Дважды щелкните DHCP-клиент, чтобы открыть окно его свойств.

- Выберите « Автоматически» в раскрывающемся меню «Тип запуска».

- Затем нажмите кнопку « Начать обслуживание».

- Если DHCP-клиент уже запущен, нажмите кнопки « Стоп» и « Пуск», чтобы перезапустить его.

- Нажмите кнопку Применить и ОК .

Автоматизация подключения уже настроенного соединения

Автоматически установит VPN соединение для уже настроенного подоключения, можно не только из интерфейса, но и из-под коммандной стрки, используя команду rasdial.

Формат команды:

где Имя подключения — то, что вы указали при создании VPN подключения в Имени местоназначения.

Пример команды:

Используя эту команду, можно, например, настроить автоматическое подключение по VPN при загрузке компьютера. Для этого в планировщике задач необходимо создать нужное задание, в котором указать данную команду. Можно так же создать bat файл с одной строчкой — этой командой, и указать в задании его.

Остается одна проблема. Пароль при этом храниться в открытом виде. Если это решение не устраивает, можно скомпилировать bat файл в exe и пароль не будет явно видно. Переделка bat файла в exe — тема отдельной статьи, которых много в интернете. Воспользовавшись поиском, не составит труда найти, как это делается.

Как обстоят дела с бесплатными VPN

Есть в основном два типа VPN: платные и бесплатные. Платные VPN-сервисы предлагают доступ ко многим серверам, которые они размещают по всему миру. У них также есть интуитивно понятные приложения, совместимые с большинством платформ, и их услуги обычно поставляются с набором дополнительных функций, которых нет в бесплатных VPN.

Тем не менее, существует множество бесплатных услуг VPN. Однако, большинство из них следует избегать из-за проблем безопасности. Если бесплатный провайдер VPN не является невероятно щедрым или принадлежит к группе активистов, он, вероятно, зарабатывает деньги другими способами, а не подписчиками. Некоторые из них будут вставлять рекламу в ваш трафик, в то время как другие зайдут так далеко, что продадут ваш интернет-трафик заинтересованным сторонам. Так как вы заинтересованы в VPN для конфиденциальности, это в значительной степени разрушает весь опыт.

Не все бесплатные VPN ужасны. Лучшие из них, как правило, управляются компаниями, которые предлагают платные услуги VPN. Они хотят, чтобы вы подключили VPN, который больше похож на пробную версию (с ограничениями пропускной способности и скорости), надеясь, что вы, в конечном итоге, разоритесь на полную сделку.

Конфигурация сервера OpenVPN

После этого настраиваем конфигурацию сервера, для чего переходим в папку config и создаем файл server.ovpn, куда вставляем следующее:

port 1120 proto tcp dev tun dev-node OpenVPN ca E:\\OpenVPN\\certs\\ca.crt cert E:\\OpenVPN\\certs\\barnak-SRV.crt key E:\\OpenVPN\\certs\\barnak-SRV.key # This file should be kept secret dh E:\\OpenVPN\\certs\\dh1024.pem server 10.10.20.0 255.255.255.0 push "route 10.10.20.0 255.255.255.0" keepalive 10 120 cipher AES-128-CBC # AES comp-lzo max-clients 10 status openvpn-status.log verb 4 mute 20 sndbuf 0 rcvbuf 0

Что здесь что:

port 1120, — номер порта, к которому будут подключаться клиенты;

proto tcp, — тип протокола (tcp или udp). TCP более медленный вариант, но если вы ходите через прокси-сервер, это единственный способ;

dev tun, — режим подключения (tun или tap, туннель или мост). В общем-то режим моста нужен для специфических приложений (типа тех, что используют IPX протокол, им нужно отправлять broadcast сообщения и тп.). Обычно хватает туннельного режима;

dev-node OpenVPN, — название вашего адаптера (используется только для режима подключения tap). Заходите в свойства сетевого адаптера и меняете название на то, которое вам больше нравится:

ca E:\\OpenVPN\\certs\\ca.crt, — путь до сертификата УЦ

Обратите внимание на наше воспитание. Пьянки, гулянки, диско и панки обратный слеш (\) здесь указывается дважды;

cert E:\\OpenVPN\\certs\\barnak-SRV.crt, — путь до сертификата сервера;

key E:\\OpenVPN\\certs\\barnak-SRV.key, — путь до закрытого ключа сервера;

dh E:\\OpenVPN\\certs\\dh1024.pem, — путь до ключевой последовательности Диффи-Хеллмана;

server 10.10.20.0 255.255.255.0, — виртуальная подсеть и маска вашего VPN соединения

Когда к серверу будут подключаться, то сетевой адрес вы получите именно из этого диапазона. При этом, первый адрес всегда использует сервер;

push «route 10.10.20.0 255.255.255.0, — здесь указывается наша виртуальная подсеть. Эта команда нужна, чтобы при установлении соединения ваши VPN клиенты могли подключаться не только непосредственно к вам, но и к другим VPN компьютерам в вашей сети. При этом, таким образом можно добавлять несколько маршрутов;

keepalive 10 120, — отвечает за проверку доступности партнера. Будет отсылать пинги каждые 10 секунд, если от партнера не получен ответ в течение 120 секунд;

cipher AES-128-CBC, — алгоритм шифрования. Оставляйте этот, он самый надежный из предлагаемых ![]()

comp-lzo, — сжимание данных через VPN соединение (для уменьшения трафика);

max-clients 10, — сколько клиентов к вам может единовременно подключиться;

status openvpn-status.log, — название журнала, в котором будет краткая информация о том, кто подключился и т.п.:

verb 4, — уровень детализации логов. Чем больше, тем выше детализация;

mute 20, — Не выводить в логе больше 20 одинаковых сообщений (чтобы не засорять его);

sndbuf 0, — буфер для отправленных пакетов. 0 означает, что OpenVPN будет использовать системные настройки, что обычно увеличивает вашу пропускную способность;

rcvbuf 0, — буфер для полученных пакетов. Аналогично предыдущему.

Для более детального файла конфигурации можем перейти в папку sample-config и там открыть файл конфигурации текстовым редактором. Там есть комментарии к каждой опции.

После того, как вы подготовили файл настроек, применяем их, дважды кликая на файл. Откроется окно OpenVPN и начнет запускаться сервер:

Если у вас просто пустой экран, то откройте файл журнала (\OpenVPN\log\;.log). В нем будет написано почему VPN не запускается.

![[openwrt wiki] openvpn руководство по установке для новичков](http://basis-tp.ru/wp-content/uploads/c/1/5/c15c644033cfd58323778833d8bbfd5d.png)